WireShark: Analizador de Protocolos de Red

- 09 Mayo 2022 |

- Publicado en Blog

¿Qué es Wireshark?

Wireshark es un analizador de protocolos de red, o una aplicación que captura paquetes de una conexión de red, como desde su computadora a su oficina en casa o Internet. Paquete es el nombre que se le da a una unidad discreta de datos en una red Ethernet típica.

Wireshark es el rastreador de paquetes más utilizado en el mundo. Como cualquier otro rastreador de paquetes, Wireshark hace tres cosas:

- Captura de paquetes: Wireshark escucha una conexión de red en tiempo real y luego toma flujos completos de tráfico, posiblemente decenas de miles de paquetes a la vez.

- Filtrado: Wireshark es capaz de rebanar y trocear todos estos datos aleatorios en vivo usando filtros. Al aplicar un filtro, puede obtener solo la información que necesita ver.

- Visualización: Wireshark, como cualquier buen rastreador de paquetes, le permite sumergirse directamente en el centro de un paquete de red. También le permite visualizar conversaciones completas y flujos de red.

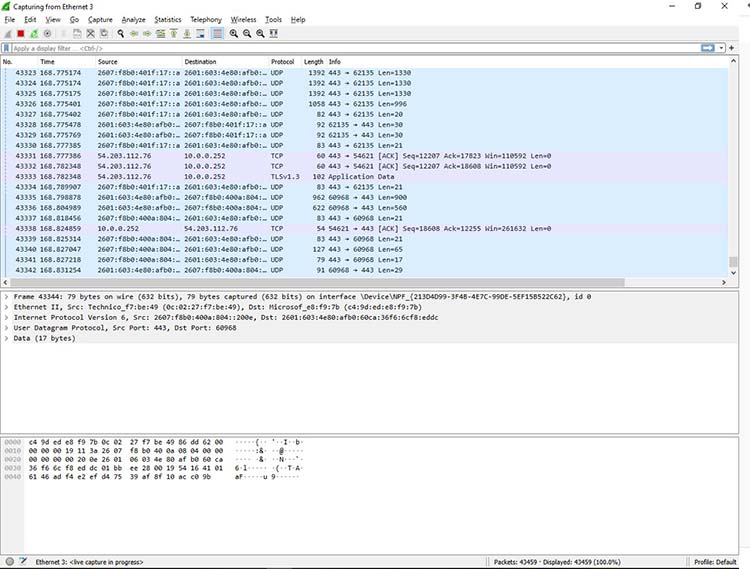

Figura 1: Visualización de una captura de paquetes en Wireshark

La detección de paquetes se puede comparar con la espeleología: entrar en una cueva y hacer caminatas. Las personas que usan Wireshark en una red son como aquellas que usan linternas para ver qué cosas interesantes pueden encontrar. Después de todo, cuando usa Wireshark en una conexión de red (o una linterna en una cueva), está usando efectivamente una herramienta para buscar túneles y tubos para ver lo que puede ver.

¿Para qué se utiliza Wireshark?

Wireshark tiene muchos usos, incluida la solución de problemas de redes que tienen problemas de rendimiento. Los profesionales de la ciberseguridad a menudo usan Wireshark para rastrear conexiones, ver el contenido de transacciones de red sospechosas e identificar ráfagas de tráfico de red. Es una parte importante del conjunto de herramientas de cualquier profesional de TI y, con suerte, el profesional de TI tiene el conocimiento para usarlo.

¿Cuándo se debe usar Wireshark?

Wireshark es una herramienta segura utilizada por agencias gubernamentales, instituciones educativas, corporaciones, pequeñas empresas y organizaciones sin fines de lucro para solucionar problemas de red. Además, Wireshark se puede utilizar como herramienta de aprendizaje.

Aquellos que son nuevos en la seguridad de la información pueden usar Wireshark como una herramienta para comprender el análisis del tráfico de la red, cómo se lleva a cabo la comunicación cuando se involucran protocolos particulares y dónde falla cuando ocurren ciertos problemas.

Por supuesto, Wireshark no puede hacerlo todo.

En primer lugar, no puede ayudar a un usuario que tiene poca comprensión de los protocolos de red. Ninguna herramienta, por genial que sea, reemplaza muy bien el conocimiento. En otras palabras, para usar correctamente Wireshark, debe aprender exactamente cómo funciona una red. Eso significa que debe comprender cosas como el protocolo de enlace TCP de tres vías y varios protocolos, incluidos TCP, UDP, DHCP e ICMP.

En segundo lugar, Wireshark no puede obtener tráfico de todos los demás sistemas de la red en circunstancias normales. En las redes modernas que usan dispositivos llamados conmutadores, Wireshark (o cualquier otra herramienta estándar de captura de paquetes) solo puede rastrear el tráfico entre su computadora local y el sistema remoto con el que está hablando.

En tercer lugar, aunque Wireshark puede mostrar paquetes con formato incorrecto y aplicar códigos de colores, no tiene alertas reales; Wireshark no es un sistema de detección de intrusos (IDS).

En cuarto lugar, Wireshark no puede ayudar con el descifrado en lo que respecta al tráfico cifrado.

Y finalmente, es bastante fácil falsificar paquetes IPv4. Wireshark realmente no puede decirle si una dirección IP en particular que encuentra en un paquete capturado es real o no. Eso requiere un poco más de conocimiento por parte de un profesional de TI, así como software adicional.

Casos de uso comunes de Wireshark

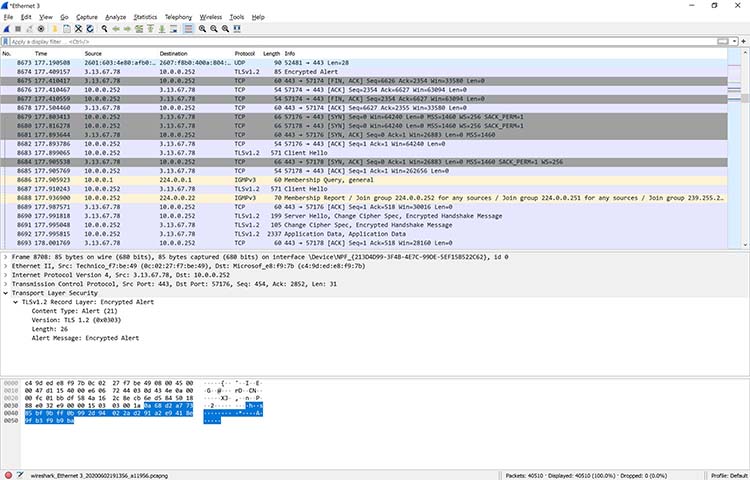

Este es un ejemplo común de cómo una captura de Wireshark puede ayudar a identificar un problema. La siguiente figura muestra un problema en una red doméstica, donde la conexión a Internet era muy lenta.

Como muestra la figura, el enrutador pensó que no se podía alcanzar un destino común. Esto se descubrió al profundizar en el tráfico del Protocolo de control de mensajes de Internet (ICMP) de IPv6, que está marcado en negro. En Wireshark, se considera que cualquier paquete marcado en negro refleja algún tipo de problema.

Figura 2: Profundizando en un paquete para identificar un problema de red usando Wireshark

En este caso, Wireshark ayudó a determinar que el enrutador no funcionaba correctamente y no podía encontrar YouTube muy fácilmente. El problema se resolvió reiniciando el módem por cable. Por supuesto, si bien este problema en particular no requería el uso de Wireshark, es genial finalizar el problema con autoridad.

Cuando echa otro vistazo a la parte inferior de la Figura 2, puede ver que un paquete específico está resaltado. Esto muestra las entrañas de un paquete TCP que forma parte de una conversación de seguridad de la capa de transporte (TLS). Este es un gran ejemplo de cómo puede profundizar en el paquete capturado.

El uso de Wireshark no le permite leer el contenido encriptado del paquete, pero puede identificar la versión de TLS que el navegador y YouTube están usando para encriptar las cosas. Curiosamente, el cifrado cambió a TLS versión 1.2 durante la escucha.

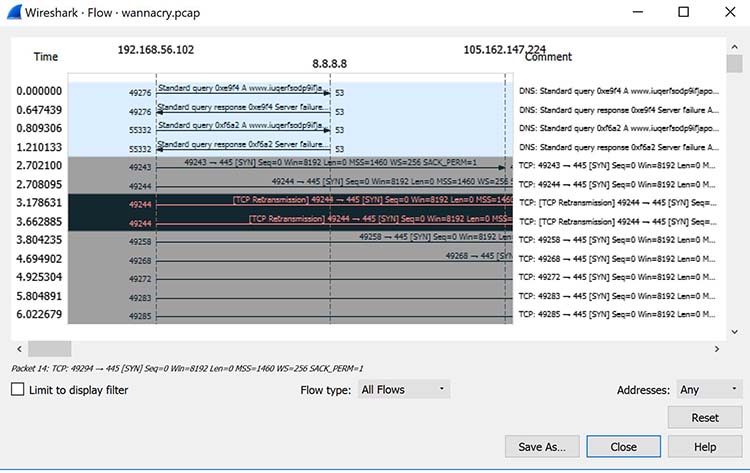

Wireshark se usa a menudo para identificar problemas de red más complejos. Por ejemplo, si una red experimenta demasiadas retransmisiones, puede producirse una congestión. Al usar Wireshark, puede identificar problemas de retransmisión específicos, como se muestra a continuación en la Figura 3.

Figura 3: Visualización de estadísticas de flujo de paquetes mediante Wireshark para identificar retransmisiones

Al confirmar este tipo de problema, puede volver a configurar el enrutador o cambiar para acelerar el tráfico.

Cómo usar Wireshark

Puede descargar Wireshark de forma gratuita en www.wireshark.org . También está disponible gratuitamente, como una aplicación de código abierto bajo la Licencia Pública General GNU versión 2.

Cómo instalar Wireshark en Windows

Si es usuario del sistema operativo Windows, descargue la versión adecuada para su versión particular. Si usa Windows 10, por ejemplo, tomaría el instalador de Windows de 64 bits y seguiría el asistente para instalarlo. Para instalar, necesitará permisos de administrador.

Cómo instalar Wireshark en Linux

Si tiene un sistema Linux , instalaría Wireshark usando la siguiente secuencia (tenga en cuenta que necesitará tener permisos de raíz):

$ sudo apt-get install wireshark

$ sudo dpkg-reconfigure wireshark-common

$ sudo usermod -a -G wireshark $USUARIO

$ newgrp wireshark

Una vez que haya completado los pasos anteriores, cierre sesión y vuelva a iniciar sesión, y luego inicie Wireshark:

$ tiburón de alambre &

Cómo capturar paquetes usando Wireshark

Una vez que haya instalado Wireshark, puede comenzar a captar tráfico de red. Pero recuerde: para capturar cualquier paquete, debe tener los permisos adecuados en su computadora para poner Wireshark en modo promiscuo.

- En un sistema Windows, esto generalmente significa que tiene acceso de administrador.

- En un sistema Linux, generalmente significa que tiene acceso de root.

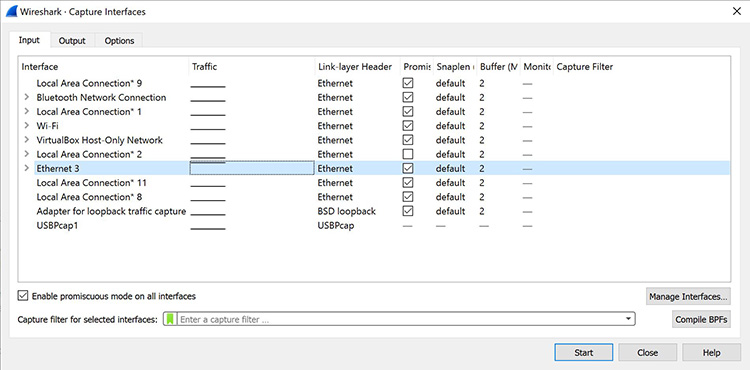

Siempre que tenga los permisos correctos, tiene varias opciones para iniciar la captura. Quizás lo mejor sea seleccionar Capturar >> Opciones en la ventana principal. Esto abrirá la ventana Capture Interfaces, como se muestra a continuación en la Figura 4.

Figura 4: El cuadro de diálogo Capturar interfaces en Wireshark

Esta ventana mostrará una lista de todas las interfaces disponibles. En este caso, Wireshark ofrece varios para elegir.

Para este ejemplo, seleccionaremos la interfaz Ethernet 3, que es la interfaz más activa. Wireshark visualiza el tráfico mostrando una línea en movimiento, que representa los paquetes en la red.

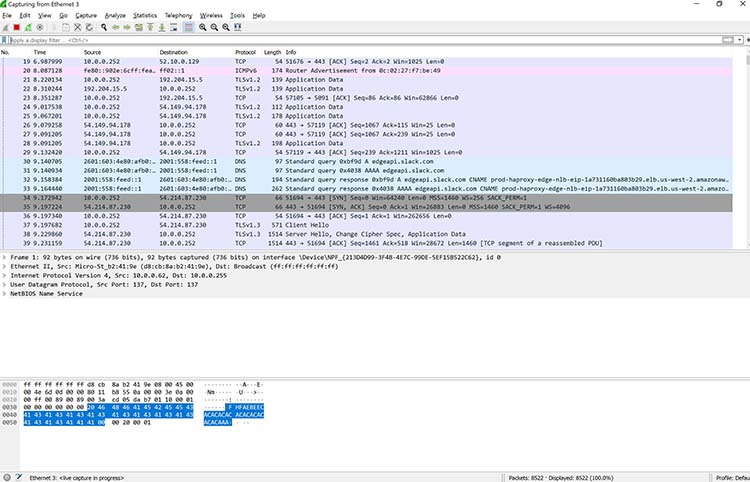

Una vez que se selecciona la interfaz de red, simplemente haga clic en el botón Iniciar para comenzar su captura. A medida que comienza la captura, es posible ver los paquetes que aparecen en la pantalla, como se muestra en la Figura 5, a continuación.

Figura 5: Wireshark capturando paquetes

Una vez que haya capturado todos los paquetes que desea, simplemente haga clic en el botón cuadrado rojo en la parte superior. Ahora tiene una captura de paquetes estáticos para investigar.

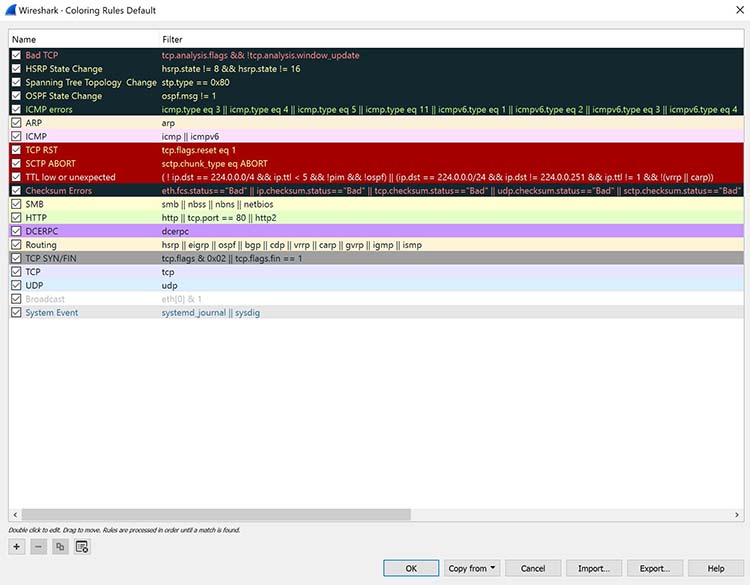

Qué significa la codificación de colores en Wireshark

Ahora que tiene algunos paquetes, es hora de descubrir qué significan. Wireshark intenta ayudarlo a identificar los tipos de paquetes aplicando códigos de colores de sentido común. La siguiente tabla describe los colores predeterminados dados a los principales tipos de paquetes.

Color en Wireshark | Tipo de paquete |

|---|---|

Púrpura claro | TCP |

Azul claro | UDP |

Negro | Paquetes con errores |

Verde claro | tráfico HTTP |

Amarillo claro | Tráfico específico de Windows, incluidos Server Message Blocks (SMB) y NetBIOS |

Amarillo oscuro | Enrutamiento |

Gris oscuro | Tráfico TCP SYN, FIN y ACK |

El esquema de colores predeterminado se muestra a continuación en la Figura 6. Puede verlo yendo a Ver >> Reglas de colores.

Figura 6: Reglas de coloración predeterminadas

Incluso puede cambiar los valores predeterminados o aplicar una regla personalizada. Si no desea colorear nada, vaya a Ver y luego haga clic en Colorear lista de paquetes. Es un conmutador, por lo que si desea volver a colorear, simplemente regrese y haga clic en Colorear lista de paquetes nuevamente. Es posible, incluso, colorear conversaciones específicas entre computadoras.

En la Figura 7 a continuación, puede ver UDP estándar (azul claro), TCP (púrpura claro), protocolo de enlace TCP (gris oscuro) y tráfico de enrutamiento (amarillo).

Figura 7: Visualización de paquetes coloreados en Wireshark

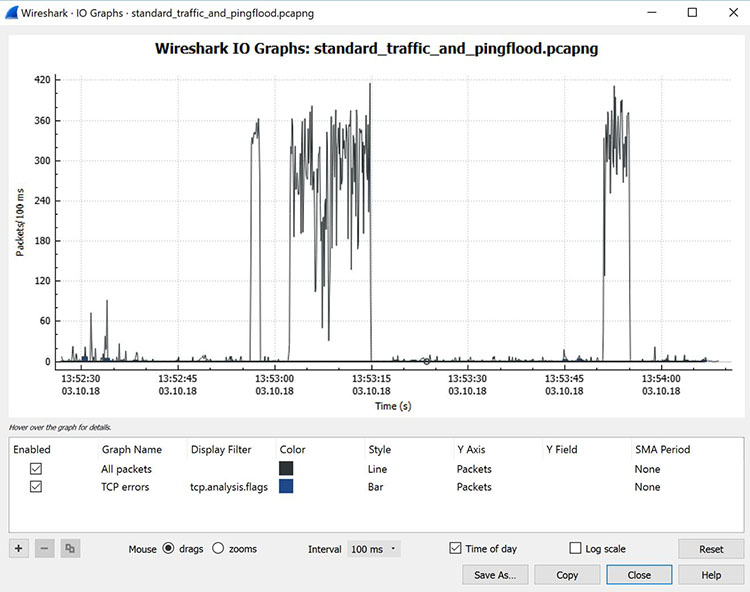

Sin embargo, no está limitado a solo interpretar por color. Es posible ver las estadísticas de entrada/salida (E/S) de una captura de paquete completa.

En Wireshark, simplemente vaya a Estadísticas >> Gráfico de E/S y verá un gráfico similar al que se muestra en la Figura 8.

Figura 8: Visualización del gráfico de tráfico de entrada/salida en Wireshark

Este gráfico en particular muestra el tráfico típico generado por una oficina en casa. Los picos en el gráfico son ráfagas de tráfico causadas por la generación de un ataque de denegación de servicio distribuido (DDoS) utilizando algunos sistemas Linux.

En este caso, se generaron tres grandes ráfagas de tráfico. Muchas veces, los profesionales de la ciberseguridad usan Wireshark como una forma rápida y sucia de identificar ráfagas de tráfico durante los ataques.

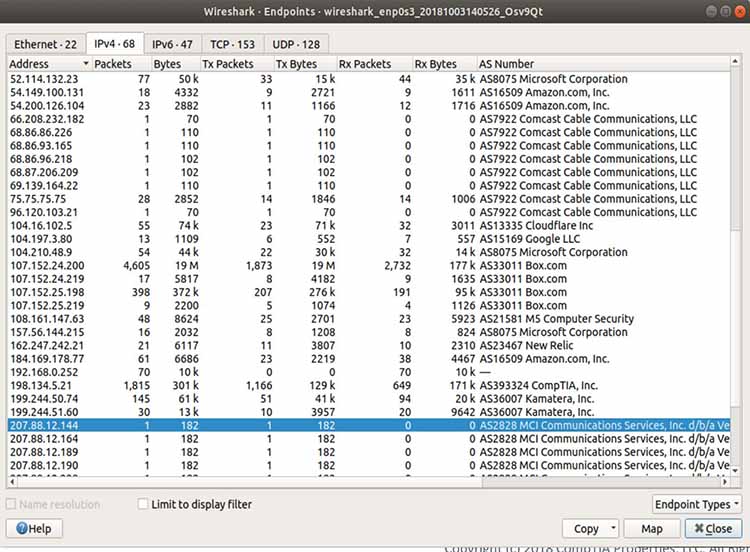

También es posible capturar la cantidad de tráfico generado entre un sistema y otro. Si va a Estadísticas y luego selecciona Conversaciones, verá un resumen de las conversaciones entre los puntos finales, como se muestra a continuación en la Figura 9.

Figura 9: Visualización de conversaciones de terminales en Wireshark

En el caso anterior, se utilizó Wireshark para ver si se podía rastrear un equipo antiguo de comunicaciones de MCI que se ejecutaba en la red de un cliente.

Resultó que el cliente ni siquiera sabía que este dispositivo estaba en la red. Por lo tanto, se eliminó, lo que ayudó a que la red fuera un poco más segura. Tenga en cuenta, también, que esta conexión de red está experimentando mucho tráfico hacia Amazon (administrando un servidor en AWS en ese momento) y Box.com (usando Box para la copia de seguridad del sistema en ese momento).

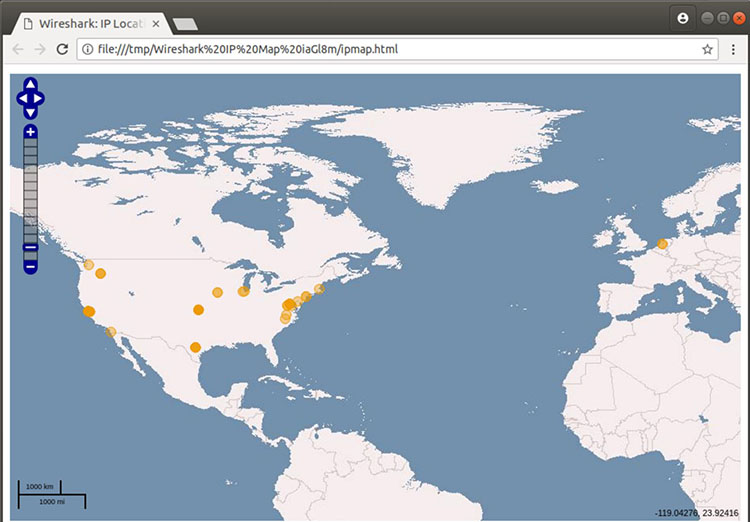

En algunos casos, incluso es posible usar Wireshark para identificar la ubicación geográfica del tráfico de origen y destino. Si hace clic en el botón Mapa en la parte inferior de la pantalla (que se muestra en la Figura 9 anterior), Wireshark le mostrará un mapa (Figura 10), que le proporcionará la mejor estimación de la ubicación de las direcciones IP que identificó.

Figura 10: Visualización de estimaciones geográficas en Wireshark

Debido a que las direcciones IPv4 se pueden falsificar fácilmente, no puede confiar completamente en esta información geográfica. Pero puede ser bastante preciso.

Cómo filtrar e inspeccionar paquetes en Wireshark

Puede aplicar filtros Wireshark de dos maneras:

- En la ventana Filtro de visualización, en la parte superior de la pantalla

- Resaltando un paquete (o una parte de un paquete) y haciendo clic derecho en el paquete

Los filtros de Wireshark utilizan frases clave, como las siguientes:

ip.dirección | Especifica una dirección IPv4 |

ipv6.dirección | Especifica una dirección IPv6 |

origen | Origen: de dónde provino el paquete |

horario de verano | Destino: a dónde va el paquete |

También puede utilizar los siguientes valores:

&& | Significa "y", como en "Elija la dirección IP de 192.168.2.1 y 192.168.2.2" |

== | Significa "igual", como en "Elegir solo la dirección IP 192.168.2.1" |

! | Significa "no", como en, no mostrar una dirección IP o puerto de origen en particular |

Las reglas de filtro válidas siempre se colorean de verde. Si comete un error en una regla de filtro, el cuadro se volverá de color rosa vivo.

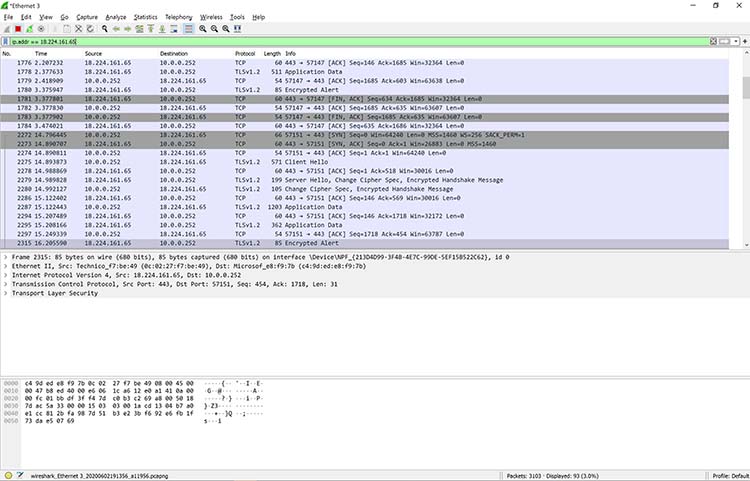

Comencemos con un par de reglas básicas. Por ejemplo, supongamos que desea ver paquetes que solo tienen la dirección IP 18.224.161.65 en algún lugar dentro. Crearía la siguiente línea de comando y la colocaría en la ventana Filtro:

ip.dirección == 18.224.161.65

La Figura 11 muestra los resultados de agregar ese filtro:

Figura 11: Aplicar un filtro a una captura en Wireshark

Alternativamente, puede resaltar la dirección IP de un paquete y luego crear un filtro para él. Una vez que seleccione la dirección IP, haga clic con el botón derecho y luego seleccione la opción Aplicar como filtro.

Luego verá un menú de opciones adicionales. Uno de ellos se llama Seleccionado. Si elige Seleccionado, entonces Wireshark creará un filtro que muestra solo los paquetes con esa dirección IP.

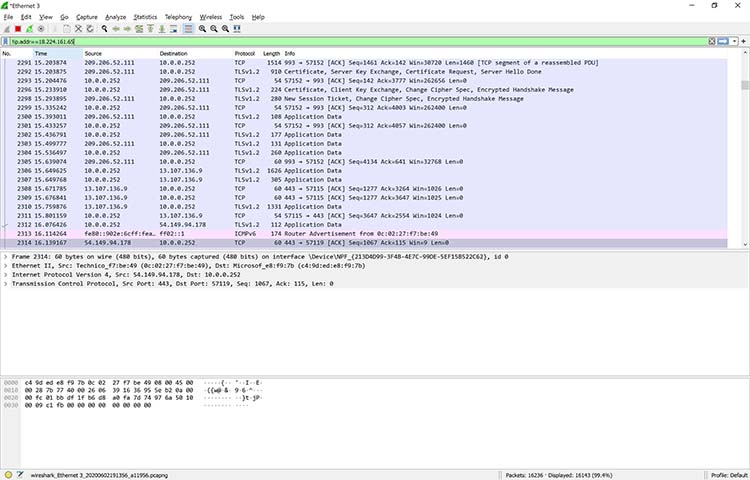

También puede optar por filtrar una dirección IP específica mediante el siguiente filtro, que también se muestra en la Figura 12:

!dirección IP==18.224.161.65

Figura 12: Filtrado de una dirección IP específica en Wireshark

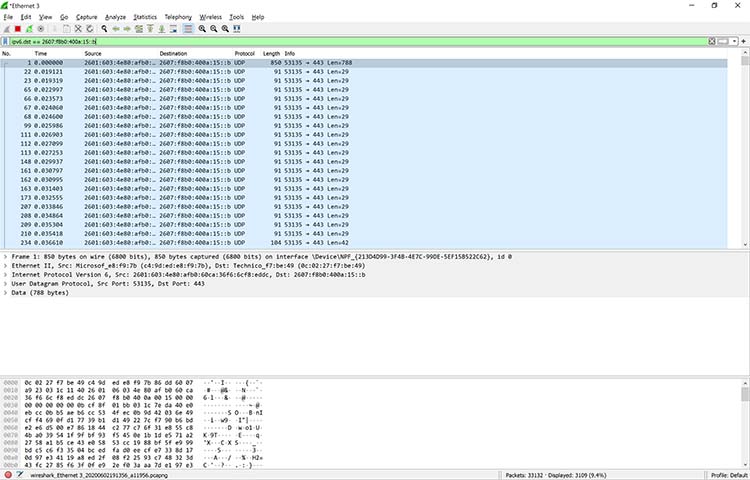

No está limitado a solo direcciones IPv4. Por ejemplo, si desea ver si una computadora en particular está activa y usa una dirección IPv6 en su red, puede abrir una copia de Wireshark y aplicar la siguiente regla:

ipv6.dst == 2607:f8b0:400a:15::b

Esta misma regla se muestra en la Figura 13.

Figura 13: Aplicación de un filtro IPv6 en Wireshark

Claramente, este sistema está vivo y bien, hablando en la red. Hay muchas posibilidades.

Los filtros adicionales incluyen:

tcp.puerto==8080 | Filtra paquetes para mostrar un puerto de su elección, en este caso, el puerto 8080 |

!(ip.src == 162.248.16.53) | Muestra todos los paquetes excepto los que se originan en 162.248.16.53 |

!(ipv6.dst == 2607:f8b0:400a:15::b) | Muestra todos los paquetes excepto aquellos que van a la dirección IPv6 de 2607:f8b0:400a:15::b |

ip.dirección == 192.168.4.1 && ip.dirección == 192.168.4.2 | Muestra tanto 192.168.4.1 como 192.168.4.2 |

http.solicitud | Muestra solo solicitudes http: útil para solucionar problemas o visualizar el tráfico web |

FUENTE:

Ilerna / Francisco Guerrero

Si desea asesoramiento o cualquier servicio, contáctenos:

Metro Manuel Becerra

Calle Doctor esquerdo 12, local 6

28028 Madrid

Fijo: 910174686

Móvil: 651531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Metro Cuatro Caminos

Calle Hernani 13, local 97

28020 Madrid

Fijo: 910237098

Móvil: 620679252

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.